Unsere ganzheitliche Lösung für Sicherheitsvorfälle und funktionelle Fehler

Viele Industrieunternehmen betrachten die Cyber Security für die IT und OT (Operational Technology) des Unternehmens immer noch getrennt – das Thema wird oft isoliert behandelt. Es stimmt zwar, dass sich die IT-Abteilungen von Versorgungsunternehmen strukturell und funktional zwischen Schutz- und Leittechnik-Abteilungen unterscheiden, aber die Notwendigkeit einer Konvergenz wird immer wichtiger. In dieser neuen Ära der zunehmenden und allgegenwärtigen Cyber-Bedrohungen sollte eine strukturelle Änderung nicht mehr als Überlegung oder Option betrachtet werden. Ganz im Gegenteil: Die Konvergenz zwischen den beiden Abteilungen muss ein unternehmenskritisches Ziel darstellen.

Wirksame Sicherheit erfordert die Einbindung von Cybersecurity-Expert:innen, OT-Ingenieur:innen und Support-Mitarbeiter:innen durch gemeinsames Lernen und mithilfe einer gemeinsamen Sprachplattform.

Unsere StationGuard-Lösung

Unser OMICRON-Team hat die spezifischen Prozesse und Prioritäten einer OT-Umgebung mit der Fähigkeit kombiniert, Bedrohungsdaten und funktionale Probleme zu identifizieren, aufzunehmen und zu korrelieren, um ein zentrales Managementsystem zu erhalten. Dieses Managementsystem ist für die Anforderungen von IT- und Energietechniker:innen gleichermaßen geeignet.

"Es ist an der Zeit, IT- und OT-Teams auf eine gemeinsame Spielwiese zu bringen."

- Amro Mohamed, Regional Cybersecurity Sales Specialist

Unser StationGuard Intrusion Detection System (IDS) erkennt jeglichen verbotenen oder potenziell gefährlichen Datenverkehr in Ihren Netzwerken in Leitstellen-, Schaltanlagen- und Kraftwerken. So können z. B. Engineering-Dateien importiert werden, um automatisch Kommunikationsberechtigungen zu erstellen und den Geräten je nach ihrem Zweck Rollen zuzuweisen. StationGuard löst dann einen Alarm aus, der alle folgenden Informationen enthält: Kategorie, Quelle und Ziel, eine kurze Beschreibung sowie den ungefähren Zeitpunkt, zu dem das Ereignis aufgetreten ist.

Um Ereigniswarnungen besser zu verstehen, müssen Sicherheitsbeauftragte und Energietechniker:innen zusammenarbeiten. Nur die Techniker:innen, die für das Umspannwerk, die Anlage oder die Leitstelle verantwortlich sind, wissen, was die einzelnen Geräte tun oder nicht tun dürfen. Der entscheidende Unterschied zwischen unserer Lösung und anderen liegt darin, wie gut sich die Alarmmeldungen auf die tatsächliche Ursache im Stromnetz zurückführen lassen. Infolgedessen verstehen sich die Schutztechniker:innen und IT-Spezialist:innen, wenn sie über das Problem und die beteiligten Geräte sprechen - die Kommunikation wird effizienter.

Folgen Sie dem Link, um mehr über die Vorteile unserer StationGuard-Lösung und ihre Funktionen zu erfahren:

![]()

Schauen wir uns die besonderen Fähigkeiten unserer StationGuard-Lösung an. Wir betrachten ein beispielhaftes Szenario eines gekaperten Datenbankservers zum Speichern von Ereignislisten im Leittechniknetzwerk, der mit Malware in einem Kraftwerk oder einem Umspannwerk kommuniziert.

Unsere Lösung kann die folgenden Fragen zu jedem Vorfall beantworten:

Welcher Sicherheitsvorfall hat sich in Ihrem System ereignet?

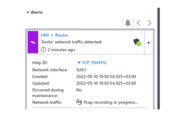

Ausgehend vom GridOps Alarme Dashboard untersuchen wir einen Alarm, der vom StationGuard IDS-Sensor im Umspannwerk mit dem Namen “UW München Nord” gemeldet worden ist.

Ein integraler Bestandteil unserer StationGuard-Lösung ist das GridOps Alarme Dashboard. Sein Zweck ist es, zusammenzufassen, was genau in Ihrem System passiert ist.

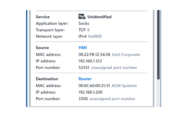

Wir verwenden die Ansicht auf Sensorebene, um den spezifischen Alarm und seine Netzwerkumgebung weiter zu untersuchen, wie unten dargestellt.

Innerhalb des Dashboards können Sie von der Übersicht auf Stromnetzebene bis hinunter zum Netzwerk Ihrer Anlage, Umspannwerk oder Leitstelle gehen. Auf diese Weise erhalten Sie ein klares Bild von einem bestimmten Alarm.

Jeder Alarm wird in einen bestimmten Kontext gesetzt, damit Sie die Art des Ereignisses verstehen und den Vorfall eindämmen können.

Das StationGuard IDS hat eine anomale Aktivität erkannt und gemeldet. Die HMI sendete unerwarteten 'Socks'-Netzwerkverkehr über den Router in der Station an einen externen Datenbankserver, der zum Speichern von Ereignislisten verwendet wird. Aus der Perspektive des Umspannwerks sehen wir die Kommunikation zwischen der HMI und dem Router zum WAN. Der Datenbankserver befindet sich hinter dem Router. Von hier betrachtet, ist der Router also der Akteur.

Sie können Sicherheits- und Funktionsprobleme in Echtzeit untersuchen, indem Sie das IDS-Sensor-Dashboard auf Netzwerkebene und unsere einzigartige Netzwerkvisualisierung betrachten, die sowohl für IT- als auch für OT-Expert:innen nützlich ist. Die Details im Ereignisprotokoll liefern weitere Informationen, z. B. über das/die betroffene(n) Gerät(e), MAC/IP-Adressen, verwendete Anwendungen, Protokolle usw.

Hinweis: Es ist durchaus üblich, dass eine Verbindung zwischen der HMI und einer externen Datenbank besteht. In diesem System basiert diese Verbindung auf MySQL und daher wurde eine MySQL-Verbindung für die HMI zugelassen. Nun wurde diese Erlaubnis verletzt, da die Kommunikation in eine Socks-Verbindung mit denselben Portnummern umgewandelt wurde. Die Ursache hierfür könnte eine bösartige Anwendung auf der HMI und/oder der externen Datenbank sein. Jedes Mal, wenn StationGuard Informationen über einen Akteur (Router) oder ein Ziel (HMI) in einer Warnmeldung anzeigt, wird der aktuelle Name des Geräts und die oberste identifizierte OSI-Schicht in der Warnmeldung angezeigt. Hier wurde die Anwendung "Socks" identifiziert. "Socks" ist eine Proxy-Anwendung, die dazu dient, die Kommunikation über ein Gerät eines Drittanbieters umzuleiten, um die Kommunikation durch eine Firewall zu erleichtern. Dies kann in der IT-Umgebung nützlich sein, wird aber auch von Angreifer:innen verwendet, um einen Tunnel zu erstellen, um Daten zu exfiltrieren oder eine Verbindung zu einem Command-and-Control-Server herzustellen. Es ist wahrscheinlich, dass diese Technik auch bei dem "Industroyer"-Cyberangriff 2016 in der Ukraine verwendet wurde.

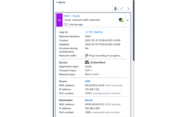

Wann ist das Sicherheitsereignis vorgefallen?

Jede Alarmmeldung enthält den ungefähren Zeitpunkt des Ereignisses und den Zeitpunkt der letzten Aktualisierung mit zusätzlichen Informationen über die Aktivität. Der letztgenannte Zeitstempel spiegelt also in der Regel die Dauer der Aktivität wider. Diese kann von Mikrosekunden für die Kommunikation zwischen Geräten bis zu Dutzenden von Sekunden für z. B. Schaltbefehle reichen.

Die Alarmmeldung in unserem System erfolgte am 2022-05-10 um 19:43.

Häufig werden Alarme ausgelöst, wenn Techniker:innen vor Ort sind und Wartungsarbeiten oder Routineprüfungen durchführen. Die Details geben auch an, ob ein Alarm während des normalen Betriebs oder während der Wartung entdeckt wurde.

Die hier beschriebene Aktivität fand während des normalen Betriebs statt. Es war kein Technikteam vor Ort, als dies geschah. Daher ist "Occurred during maintenance" auf "No" gesetzt.

Wo in Ihrem Netzwerk hat das Ereignis stattgefunden?

GridOps bietet uns vor allem ein Dashboard für das Betriebsmittel-Inventar, das die Transparenz im gesamten Netz maximiert. Das Netzwerkdiagramm zeigt uns, dass sowohl der Akteur als auch das Opfer auf der Stationsleittechnik-Ebene („Station control level“) zu finden sind, was der Purdue-Ebene 2 entspricht.

Jeder Alarm, der auf dem Dashboard von GridOps Alerts angezeigt wird, enthält Informationen über die Quelle des Ereignisses und den Standort, an dem das Ereignis aufgetreten ist, und stützt sich auf die Echtzeit-Betriebsmittelinventarisierung und die Topologiezuweisung.

Wer war an dem Vorfall beteiligt?

Da StationGuard einen "Allowlist"-Ansatz verwendet, um verdächtigen oder verbotenen Datenverkehr zu erkennen, haben wir im Vorfeld jede Kommunikation von allen Geräten im Umspannwerk definiert und genehmigt.

Diese Informationen können in StationGuard importiert werden. Entweder …

...aus der IEC 61850 SCD (Substation Configuration Description), die Sie aus Engineering-Tools exportieren können, oder

...aus Tabellenkalkulationen, die das Anlagennetzwerk dokumentieren.

Der Alarm zeigt uns, dass der Verkehr nicht genehmigt ist. Wir finden einen internen Akteur, der mit dem Vorfall in Verbindung steht. Die IP-Adresse des Akteurs ist 192.168.1.123 und die IP-Adresse des Ziels ist 192.168.1.200.

Um eine effiziente Kommunikation zwischen den IT-Sicherheitsbeauftragten und den Schutz- und Leitstellen-Techniker:innen zu ermöglichen, zeigt GridOps die echten Gerätenamen gemäß der Schutz- und Leittechnik anstelle bloßer IP-Adressen an. Diese Namen können z.B. aus den Datenpunktlisten oder SCL-Dateien importiert werden.

Jeder Alarm, der von StationGuard ausgelöst wird, hebt die Instanzen hervor, die das Ereignis verursachen oder zu ihm beitragen, welche Art von Betriebsmitteln beteiligt sind, wer der Akteur ist und wer als Ziel identifiziert wurde.

Wir können jetzt ganz einfach die Spannungsebene, den Abzweig und die Gerätenamen auslesen, die an dem Ereignis beteiligt waren.

Wie wurde der Sicherheitsvorfall begangen?

Wir stellen fest, dass die angreifende Partei versucht hat, eine Socks-Proxy-Verbindung über denselben Port herzustellen, der für die MySQL-Verbindung verwendet wird (TCP-Port 3306).

Jeder Alarm, der von StationGuard ausgelöst wird, gibt Aufschluss über die Art der Aktion, die Art und Weise, wie die Aktivität durchgeführt wurde und was der Akteur getan hat, um sie zu verursachen. Ein Vorfall wird durch mindestens eine Aktion verursacht, aber die meisten umfassen mehrere Aktivitäten.

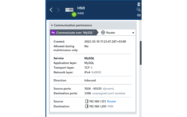

Warum hat das IDS überhaupt einen Alarm ausgelöst?

Es bleiben einige Fragen offen:

- Warum hat das IDS hier einen Alarm ausgelöst?

- Welche Kommunikationsberechtigungen oder Richtlinien wurden verletzt? Warum wurden die Kommunikationsberechtigungen auf diese Weise festgelegt?

- Warum handelte es sich nicht um eine rechtmäßige Kommunikation des Quellgeräts?

StationGuard zeigt an, welche Kommunikation erlaubt ist; alles andere ist standardmäßig verboten. Wir sehen, dass eine Verbindung zwischen dem HMI und dem Datenbankserver über den Router erlaubt ist. Außerdem war die Anwendung "MySQL" für diese Verbindung zugelassen; der Alarm wurde ausgelöst, weil es sich nicht mehr um MySQL handelt.

Die StationGuard-Hilfe gibt uns schließlich Hinweise auf mögliche Probleme, die den Vorfall verursacht haben. Sie bietet uns eine Schritt-für-Schritt-Anleitung, um alle oben genannten Fragen nach dem Warum zu beantworten. Der Alarm ist unser Ausgangspunkt für die Untersuchung. Was uns an dieser Stelle am meisten interessiert, sind die folgenden Fragen:

F: Handelt es sich um eine andere Verbindung zu einem Dienst mit einer neuen (serverseitigen) Portnummer oder hat sich die Anwendung derselben Verbindung geändert?

A: Wir stellen fest, dass Letzteres der Fall ist. Die Zielportnummer war die gleiche, aber die Anwendungsschicht wechselte von MySQL zu Socks. Dieser Vorgang erscheint verdächtig.

F: Haben alle entsprechenden Geräte die richtigen Rollen zugewiesen bekommen? Gibt es eine Funktion dieses Geräts, die bisher noch nicht verwendet wurde?

A: Diese Frage erfordert OT-Wissen über das Gerät und seinen Zweck. Die beteiligten Leittechniker bestätigten, dass von der HMI keine ausgehende Verbindung erwartet wird, außer einer Datenbankverbindung.

Es bleibt nun der Verdacht, dass das Verhalten durch Malware auf der HMI verursacht werden könnte. StationGuard zeichnet eine Netzwerkaufzeichnung von jedem Ereignis auf. Wir erfassen diese Beweise und wenden uns an den HMI-Hersteller.

Der Kontext des Alarms hilft Ihnen, herauszufinden, warum der Vorfall überhaupt möglich war. Solche Informationen sind auf vielen Ebenen hilfreich - zum Beispiel bei der Bewertung von Schwachstellen in der Sicherheitskontrolle und bei der Ermittlung von Vermeidungsstrategien.

Dazugehörige Abbildungen

![]()

Erweitern Sie Ihren StationGuard mit unserer GridOps-Komponente

Die StationGuard-Komponente GridOps ist die zentrale Lösung für die Bereitstellung einer ganzheitlichen Sicht auf viele betriebliche Aufgaben im digitalen Stromnetz, beginnend mit Funktionen für den Sicherheitsbetrieb und die Bestandsaufnahme von Betriebsmitteln in seiner jetzigen, ersten Version. Von der Analyse von Sicherheitsalarmen bis hin zur Inventarisierung von Betriebsmitteln und dem Schwachstellenmanagement bringt GridOps Schutztechniker:innen und IT-Expert:innen in einer Ein-Team-Anwendung zusammen. Es ermöglicht IT-Sicherheitsbeauftragten, die Cyber Security des eigenen Netzes mit OT-Wissen zu erweitern, und OT-Techniker:innen, in einer vertrauten Umgebung an Cyber Security-Maßnahmen teilzunehmen.

GridOps Hauptfunktionen

GridOps bietet leistungsstarke Funktionen, die bei der Sicherheit des Stromnetzes helfen. Sie können...

- alle StationGuard IDS-Sensoren zentral verwalten und den aktuellen Bedrohungsstatus einsehen,

- erweiterte Alarm-Analysen und Statistiken nutzen,

- Ihr Betriebsmittel-Inventar global verwalten und sich über neu entdeckte Geräte benachrichtigen lassen,

- von wertvoller Schwachstellenerkennung und Unterstützung in Ihren Risikomanagement-Workflows profitieren und

- einen tieferen Einblick mit Sicherheitsberichten und Betriebsmittel-Informationen zu erhalten.

Globales Betriebsmittel-Inventar

Verfolgen Sie mühelos alle erkannten Betriebsmittel und Konfigurationsänderungen und führen Sie eine aktuelle Liste aller von StationGuard-Sensoren im gesamten Netz erfassten Betriebsmittel.

Alarm Dashboard

Verschaffen Sie sich einen Überblick über den Alarmstatus aller Standorte und visualisieren Sie Ihrer Sicherheitslage.

Netzwerkansicht auf Sensorebene

Navigieren Sie von einer Übersicht auf Stromnetzebene zu einer bestimmten Leitstellen-, Kraftwerks- oder Umspannwerk-Netzwerkansicht, um einen Überblick über die Alarme innerhalb dieser Anlage zu erhalten.

Klicken Sie auf den Link und entdecken Sie alle Stärken unserer GridOps-Komponente, zu denen zwei zusätzliche Features gehören: Betriebsmittel-Inventarisierung und Schwachstellen-Management.