Комплексное решение для устранения угроз информационной безопасности и функциональных ошибок

На большинстве производственных предприятий в отделах информационных и операционных технологий (ИТ и ОТ) вопросы кибербезопасности до сих пор рассматривают как уникальное явление. И решают их изолированно. В ИТ-отделах электроэнергетических компаний занимаются либо вопросами безопасности, либо отладкой систем SCADA, хотя, по-хорошему, эти задачи стоило бы решать в комплексе. Новая эпоха несет с собой все больше киберугроз, и они становятся все изощреннее, поэтому размышления о том, стоит ли менять структуру этих отделов и не будет ли это лишней тратой времени и денег, немного запоздали. Интеграция ИТ- и ОТ-компетенций сегодня является задачей первостепенной важности.

Для обеспечения действительно эффективной защиты необходимо объединить усилия специалистов по кибербезопасности, ОТ-инженеров и групп технической поддержки путем совместного обучения и создания общей терминологической платформы.

Наша система StationGuard

Команда OMICRON создала единую централизованную систему управления, объединив узкоспециализированные процессы и приоритеты ОТ-среды с возможностью распознавать, регистрировать и соотносить данные об угрозах и функциональных проблемах. Эта система полностью закрывает потребности как ИТ-специалистов, так и инженеров-энергетиков.

«Время привести отделы ИТ и ОТ к общему знаменателю»

- Amro Mohamed, Региональный специалист по продажам в области кибербезопасности

Система обнаружения вторжений StationGuardвыявит на вашей подстанции, электростанции или в центре управления все несанкционированные или потенциально опасные случаи обмена данными. В частности, в систему можно импортировать технические файлы для автоматического создания разрешений коммуникации и назначения ролей устройствам в соответствии с их назначением. В дальнейшем StationGuard выдает оповещение о событии с такими данными, как категория, источник и цель, точное описание и приблизительное время возникновения.

Для лучшего понимания оповещений о событиях специалисты по безопасности и инженеры-энергетики должны работать вместе. О том, что должно или не должно делать каждое конкретное устройство, знают только инженеры, отвечающие за работу подстанции, электростанции или центра управления. Ключевое отличие нашего решения от аналогов состоит в том, что по предоставляемым описаниям легко отследить исходную причину происшествия в электросети. В результате специалисты по релейной защите и ИТ-специалисты могут эффективно обсудить возникшую проблему и задействованные устройства, общаясь на одном языке и отлично понимая друг друга.

Перейдите по ссылке, чтобы узнать о преимуществах и функционале нашего решения StationGuard:

![]()

Поговорим о уникальных возможностях системы StationGuard. Рассмотрим гипотетический сценарий коммуникации между взломанным сервером архивных данных и вредоносной программой на электростанции или подстанции.

Наше решение отвечает на следующие вопросы по каждому происшествию:

Какой тип инцидента информационной безопасности зафиксировала система?

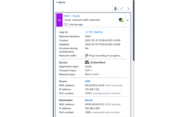

Начнем демонстрацию с панели оповещений GridOps, на которой появилось оповещение от датчика StationGuard, расположенного на подстанции с именем Munich North.

Неотъемлемой частью решения StationGuard является панель оповещений GridOps. На ней отображается сводка зарегистрированных в системе событий.

Для подробного рассмотрения конкретного оповещения и сетевой среды, в которой случилось происшествие, воспользуемся представлением на уровне датчика.

На самой информационной панели можно переключать просмотр с уровня энергосистемы до уровня сети конкретной электростанции, подстанции или центра управления. Это позволяет четко увидеть картину по конкретному оповещению.

Все оповещения предоставляются в контексте, чтобы вы понимали природу события и могли локализовать инцидент.

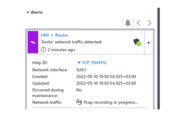

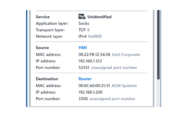

Система обнаружения вторжений StationGuard выявила аномальную активность и сообщила об этом. HMI (человеко-машинный интерфейс) передал непредусмотренный пакет данных Socks на внешний сервер архивных данных через маршрутизатор на подстанции. На уровне подстанции мы видим обмен сообщениями между ЧМИ и маршрутизатором по сети WAN. Сервер архивных данных находится за маршрутизатором, поэтому именно маршрутизатор рассматривается как нарушитель.

Проблемы безопасности и функциональные проблемы в работе можно подробно исследовать в режиме реального времени, просматривая данные на панели оповещений датчика системы обнаружения на уровне информационной сети и в уникальной системе визуализации сети, причем эти данные будут понятными и полезными как для ИТ-специалистов, так и для ОТ-инженеров. Сообщения в журнале событий содержат множество подробных сведений, в частности перечень вовлеченных устройств, MAC/IP-адреса, используемые приложения, протоколы и т. д.

Примечание. В соединении между ЧМИ и внешним сервером архивных данных нет ничего необычного. В этой системе подобное соединение осуществляется через программу MySQL, соответственно, MySQL-соединение находится в списке разрешенных для этого ЧМИ. Однако разрешение все же нарушено, поскольку обмен данными выполняется через приложение Socks с использованием тех же номеров портов. Причиной нарушения может оказаться вредоносная программа, установленная в ЧМИ и/или внешней архивной базе данных.

При каждом отображении информации о нарушителе (маршрутизатор) или объекте воздействия (ЧМИ) система StationGuard предоставляет текущее имя устройства, а в оповещении указываются самые верхние идентифицированные OSI-уровни. Именно тут и была обнаружена программа Socks. Socks — это прокси-приложение, позволяющее перенаправить поток данных через стороннее устройство, чтобы обеспечить обмен данными в обход брандмауэра. Это бывает нужно для решения определенных ИТ-задач, а еще такими программами пользуются хакеры для создания тоннеля, по которому можно несанкционировано увести данные, или для установления соединения с командным сервером. Скорее всего, именно эта технология была использована во время кибератаки вредоносным ПО Industroyer на украинскую энергосистему в 2016 году.

Когда случился этот инцидент?

В каждом предупреждении указано приблизительное время возникновения события и время последнего обновления с дополнительной информацией об активности. Таким образом, по последующей метке времени обычно можно определить длительность события. Она может составлять от нескольких микросекунд для передачи данных между устройствами до десятков секунд, например для отправки команд комплектному распределительному устройству.

Сигнал тревоги в нашей системе возник 2022-05-10 19:43:01.607 UTC со смещением +03:00.

Довольно часто оповещения возникают из-за работ на объекте во время обслуживания или плановых испытаний. Поэтому в дополнительных сведениях указывается, при каких обстоятельствах создано оповещение: во время обычной эксплуатации или во время обслуживания.

В нашем случае активность имела место во время обычной эксплуатации. В это время на подстанции никого не было. Поэтому для параметра «Произошло во время обслуживания» установлено значение «Нет».

Где в сети произошло событие?

На информационной панели GridOps отображаются все имеющиеся производственные ресурсы, чтобы вы могли максимально точно видеть, что происходит в сети. Это большое преимущество, на самом деле. Как видно на схеме сети, и нарушитель, и объект воздействия обнаружены на уровне управления подстанцией, который соответствует уровню Пердью 2.

Благодаря отображению на карту производственных ресурсов и топологическую схему все оповещения, появляющиеся на панели GridOps, включают сведения об источнике события и участке его возникновения.

Какие устройства задействованы в произошедшем?

Поскольку для выявления подозрительных или несанкционированных действий система StationGuard использует список разрешений, мы предварительно определили и подтвердили каждый обмен данными между всеми устройствами на подстанции.

Эту информацию можно импортировать в StationGuard либо из описания конфигурации подстанции (SCD) IEC 61850, которое загружается из инструментальных приложений, либо из электронных таблиц, в которых регистрируются параметры проектирование сети.

Как видно из оповещения, произошел несанкционированный обмен данными. Находим внутреннего исполнителя, связанного с этим происшествием. IP-адрес нарушителя — 192.168.1.123, IP-адрес объекта воздействия — 192.168.1.200.

Чтобы обеспечить эффективное взаимодействие между службой безопасности предприятия и инженерами SCADA, в представлении GridOps отображаются не только IP-адреса, но и инженерные названия устройств. Эти названия можно импортировать из технических файлов или электронных таблиц.

Во всех генерируемых StationGuard оповещениях указываются объекты, которые вызвали событие или способствовали его возникновению, типы задействованных устройств и узлов, а также источник и цели воздействия.

Мы можем с легкостью установить уровень напряжения, ячейку и название вовлеченного в происшествие оборудования.

Каким образом был реализован инцидент?

Мы видим, что хакеры пытались с помощью программы Socks установить прокси-соединение через те же порты, что используются для соединения MySQL (TCP-порт 3306).

Во всех генерируемых StationGuard оповещениях содержатся аналитические данные о сути выявленных действий, способах осуществления этих действий и конкретных шагах источника для создания происшествия. Для происшествия достаточно даже одного действия, но их, как правило, бывает целая цепочка.

Почему система обнаружения выдала оповещение (главная причина)?

У нас все еще есть вопросы:

- Почему система обнаружения выдала оповещение?

- Какие разрешения или политики обмена данными были нарушены? Почему были установлены именно такие разрешения на обмен данными?

- Почему такая коммуникация со стороны источника считается нарушением?

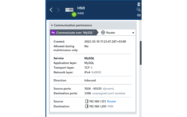

StationGuard визуализирует разрешенные параметры коммуникации. Все, что не входит в этот список, запрещено по умолчанию. Мы видим, что между ЧМИ и сервером архивных данных разрешено соединение через маршрутизатор. Дополнительно для этого соединения разрешено использовать приложение MySQL, а предупреждение было выдано из-за того, что использовалось не оно.

Кроме того, в Справке StationGuard описаны возможные проблемы, вызвавшие происшествие, и изложены пошаговые инструкции по получению ответов на все вышеупомянутые вопросы «почему?». Оповещение является отправной точкой для расследования. На этом этапе нас больше всего интересуют следующие вопросы:

В: Было установлено иное соединение со службой по новому (со стороны сервера) номеру порта или же параметры соединения те же, но выполнено оно через другое приложение?

О: Как видим, в нашем случае имеет место второй вариант. Номер порта назначения не изменился, только вместо MySQL использовано приложение Socks. Поэтому действие выглядит подозрительно.

В: Все ли задействованные устройства правильно выполняли назначенные им роли? Была ли использована функция устройства, которая до этого не применялась?

О: Для ответа на этот вопрос требуются технические знания об устройстве и его назначении. Привлеченные к расследованию ОТ-специалисты подтвердили, что ЧМИ может подключаться только к базе данных. Другие выходные соединения не санкционированы.

Теперь возникают подозрения, что нетипичное поведение может быть вызвано вредоносной программой на ЧМИ. StationGuard регистрирует сетевые данные по каждому событию. Мы обращаемся с этими свидетельствами к поставщику ЧМИ.

Предоставляемый в оповещении контекст позволяет прежде всего определить, как такое происшествие стало возможным. Эта информация будет полезной на нескольких уровнях: в частности, поможет найти дефекты системы контроля за безопасностью и уязвимости в оборудовании, а также разработать меры по снижению рисков.

В приведенном нами примере показана возможная цепочка реагирования: от обнаружения подозрительных действий ЧМИ на подстанции до выявления вредоносной программы в этом ЧМИ. Мы продемонстрировали, как система StationGuard с информационной панелью GridOps помогает выявить, отследить, визуализировать и проанализировать в одном приложении подозрительное поведение в операционной среде электросети. При поиске ответов на вопросы «что?», «где?», «когда?», «кто?», «почему?» и «как?» касательно событий в системе безопасности унифицированный интерфейс способствует слаженной работе ИТ-сотрудников и ОТ-инженеров, что значительно повышает эффективность расследования.

Сопутствующие иллюстрации

![]()

Компонент GridOps для повышения уровня системы StationGuard

Компонент GridOps системы обнаружения вторжений StationGuard помогает увидеть полную картину по множеству операционных заданий в цифровой энергосети. В первой версии компонента реализовано отображение операций по обеспечению безопасности и функции учета оборудования. GridOps обеспечивает необходимые условия для сотрудничества ИТ- и ОТ-специалистов в одном приложении: от анализа оповещений о проблемах безопасности до контроля оборудования и управления уязвимостями. Это позволяет ИТ-специалистам точнее понимать задачи с учетом операционных особенностей энергосети, а ОТ-инженерам — вносить свой вклад в обеспечение кибербезопасности в понятной им среде.

Основные функции GridOps

GridOps предоставляет целый ряд полезных функций для усиления защиты энергосети. Вы сможете:

- централизованно управлять всеми датчиками системы обнаружения вторжений StationGuard и видеть текущее состояние касательно угроз;

- использовать статистику и подробный анализ из оповещений;

- управлять имеющимся оборудованием на глобальном уровне и сразу узнавать об обнаруженных устройствах;

- получать ценные сведения о найденных уязвимостях и поддержку в управлении рисками;

- просматривать подробные аналитические отчеты по безопасности и сведения об устройствах.

Глобальный учет оборудования

Вы сможете с легкостью отслеживать выявленные устройства и изменения в конфигурации, и у вас под рукой всегда будет обновляемый список оборудования от датчиков StationGuard по всей энергосети.

Панель оповещений

Обеспечивает удобный обзор оповещений по всем участкам и четкую визуализацию средств обеспечения безопасности.

Обзор сети на уровне датчиков

Удобное переключение с глобального обзора всей энергосети на уровень сети конкретной подстанции, электростанции или центра управления для подробного изучения оповещений.

Щелкните по ссылке, чтобы узнать о возможностях компонента GridOps и двух его дополнительных преимуществах, таких как учет оборудования и управление уязвимостями.